Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

Tags

- wargame

- Web

- 써니나타스

- Web Hacking

- Text

- php

- Python

- 인코그니토

- cryptography

- C

- xcz.kr

- writeup

- Database

- misc

- 백준

- MySQL

- 수학

- 사칙연산

- N0Named

- Network

- HackCTF

- CTF

- Forensics

- Digital Forensics

- 구현

- SuNiNaTas

- 문자열

- Incognito

- 그리디 알고리즘

- 정렬

Archives

- Today

- Total

보안을 그리다, 훈이

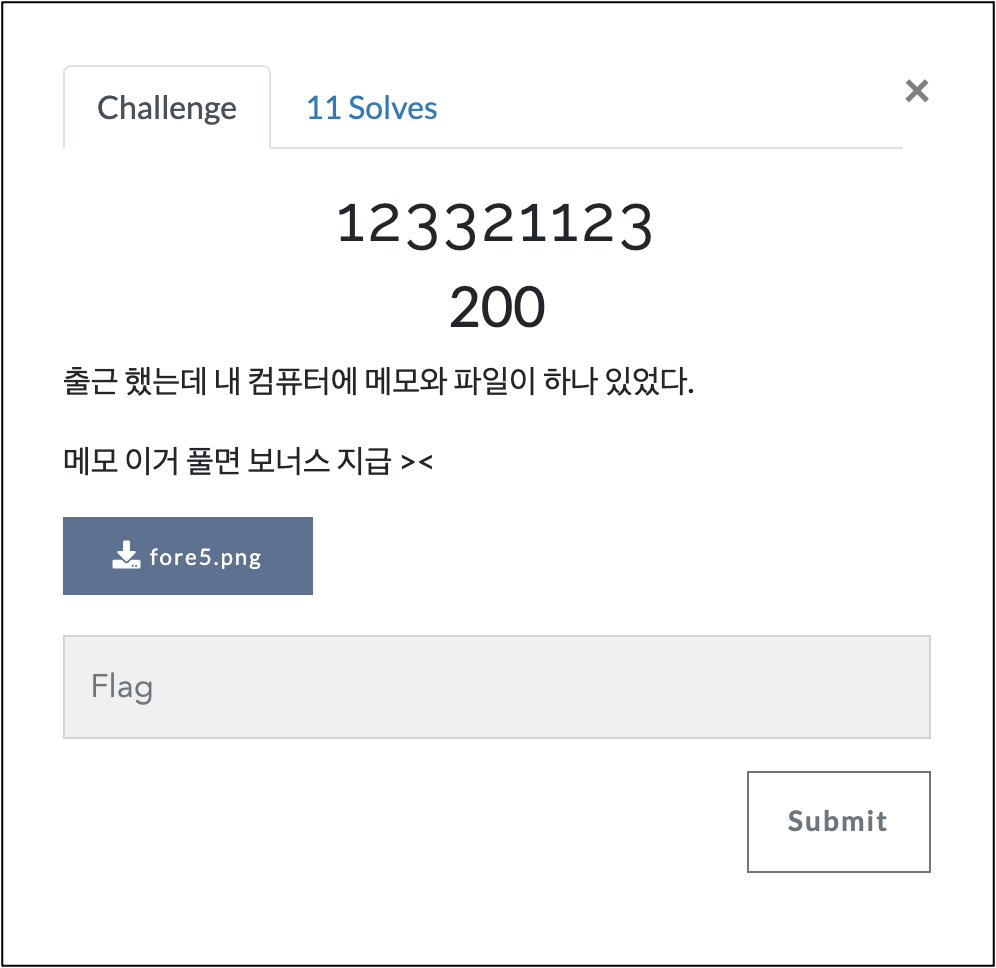

[Forensics] N0Named Wargame 123321123(200p) Write Up 본문

N0Named Wargame Forensics 분야 123321123(200p) 문제에 대한 Write Up입니다.

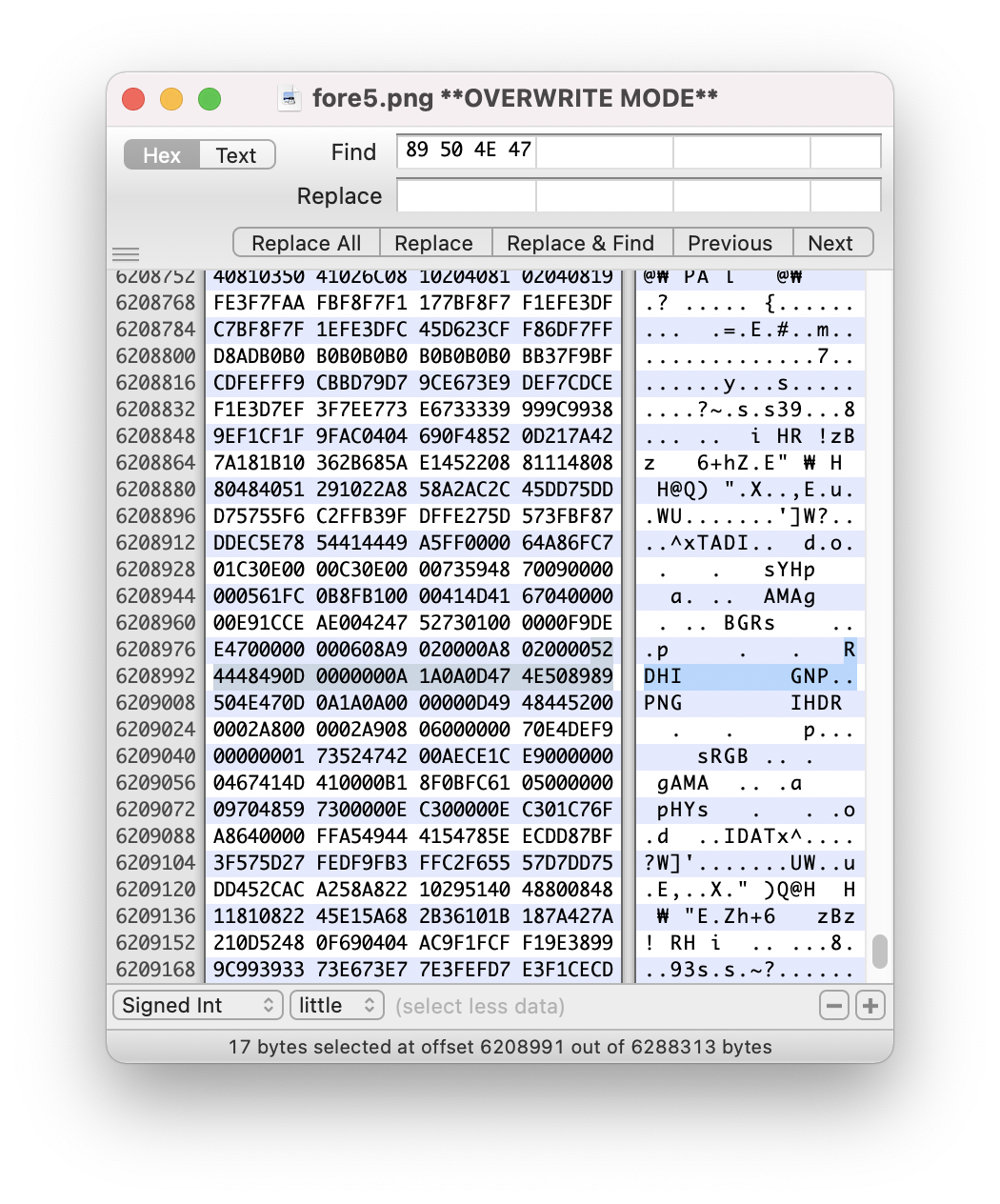

fore5.png 파일을 다운로드하고 hex 값을 뒤져보니 내부에 무수히 많은 PNG 파일이 숨어있었다.

위 그림과 같이 hex 값이 뒤집힌 채로 존재하는 경우도 다반사였다.

따라서, 뒤집힌 파일들의 hex 값들을 복구하고 플래그를 찾으면 될 것 같다.

먼저 fore5.png 파일의 hex 값을 추출하여 fore5.txt에 저장한 후, 이를 byte 단위로 뒤집어 Hex_reverse_fore5.txt에 저장해 두었다.

파일에 hex 데이터를 쓰기 위해 Python3로 아래 코드를 작성하였고,

# Writing hex data into a file - 파일에 16진수 데이터 쓰기

import binascii

with open('/Desktop/Wargame/nonamed/Digital Forensics/123321123/Hex_reverse_fore5.txt') as f,

open('/Desktop/Wargame/nonamed/Digital Forensics/123321123/reverse_fore5', 'wb') as fout:

for line in f:

fout.write(

binascii.unhexlify(''.join(line.split()))

)

출력된 파일 reverse_fore5에 대하여 binwalk 툴을 돌렸다.

> binwalk -D ‘png image:png’ reverse_fore5

그리하여 추출된 수많은 PNG 파일 중에 플래그를 찾게 되었다..

Flag : NND{GNP_PNG_PNG_GNP_REEEEEVERSE!}

'Security > Wargame' 카테고리의 다른 글

| [Forensics] XCZ.KR PROB1_End Of Image(100p) Write Up (0) | 2022.02.10 |

|---|---|

| [Reversing] 써니나타스(SuNiNaTaS) 9번 문제 Write Up (0) | 2022.02.05 |

| [Forensics] N0Named Wargame Left Side B(140p) Write Up (0) | 2022.01.29 |

| [Forensics] N0Named Wargame 길에서 주어온 만두(100p) Write Up (0) | 2022.01.29 |

| [Forensics] N0Named Wargame 어제 뭐 했어?(100p) Write Up (0) | 2022.01.26 |

Comments