Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

Tags

- C

- Web Hacking

- 구현

- Database

- CTF

- 사칙연산

- 써니나타스

- 정렬

- Incognito

- Web

- writeup

- xcz.kr

- 문자열

- N0Named

- Text

- Python

- Network

- 그리디 알고리즘

- SuNiNaTas

- cryptography

- 인코그니토

- wargame

- misc

- MySQL

- 수학

- 백준

- Forensics

- Digital Forensics

- HackCTF

- php

Archives

- Today

- Total

보안을 그리다, 훈이

[Forensics] N0Named Wargame 길에서 주어온 만두(100p) Write Up 본문

N0Named Wargame Forensics 분야 길에서 주어온 만두(100p) 문제에 대한 Write Up입니다.

mandu.zip 파일을 다운로드하고 압축을 해제해보니 big.png와 readme.txt 파일이 출력된다.

비밀번호를 찾아 마트료시카 이미지 파일을 까보라는 듯 하다.

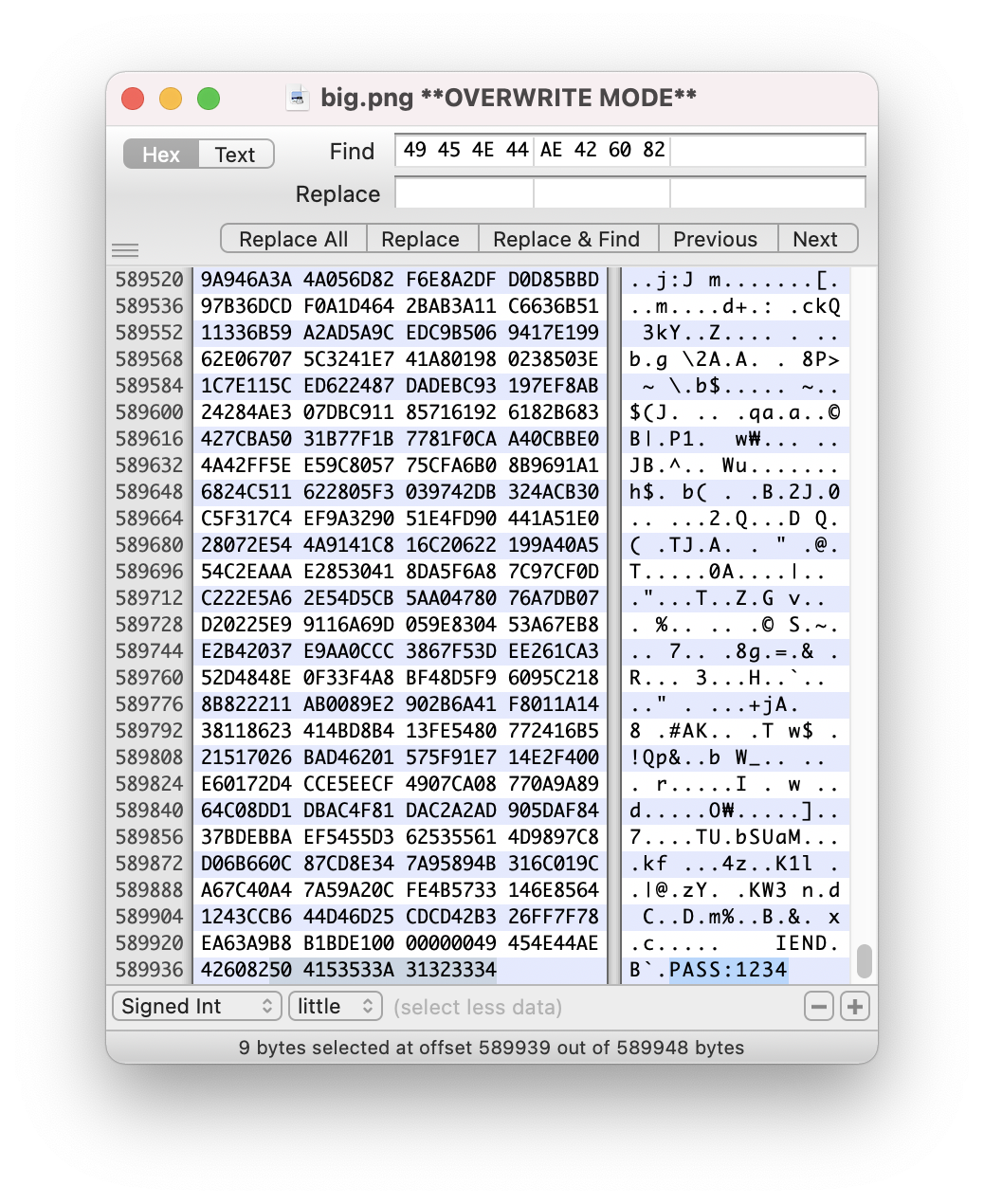

먼저, big.png 파일의 hex 값을 뒤져보자.

PNG 푸터 시그니처 뒷 부분에 PASS:1234가 나오는데, 이는 비밀번호로 추정된다.

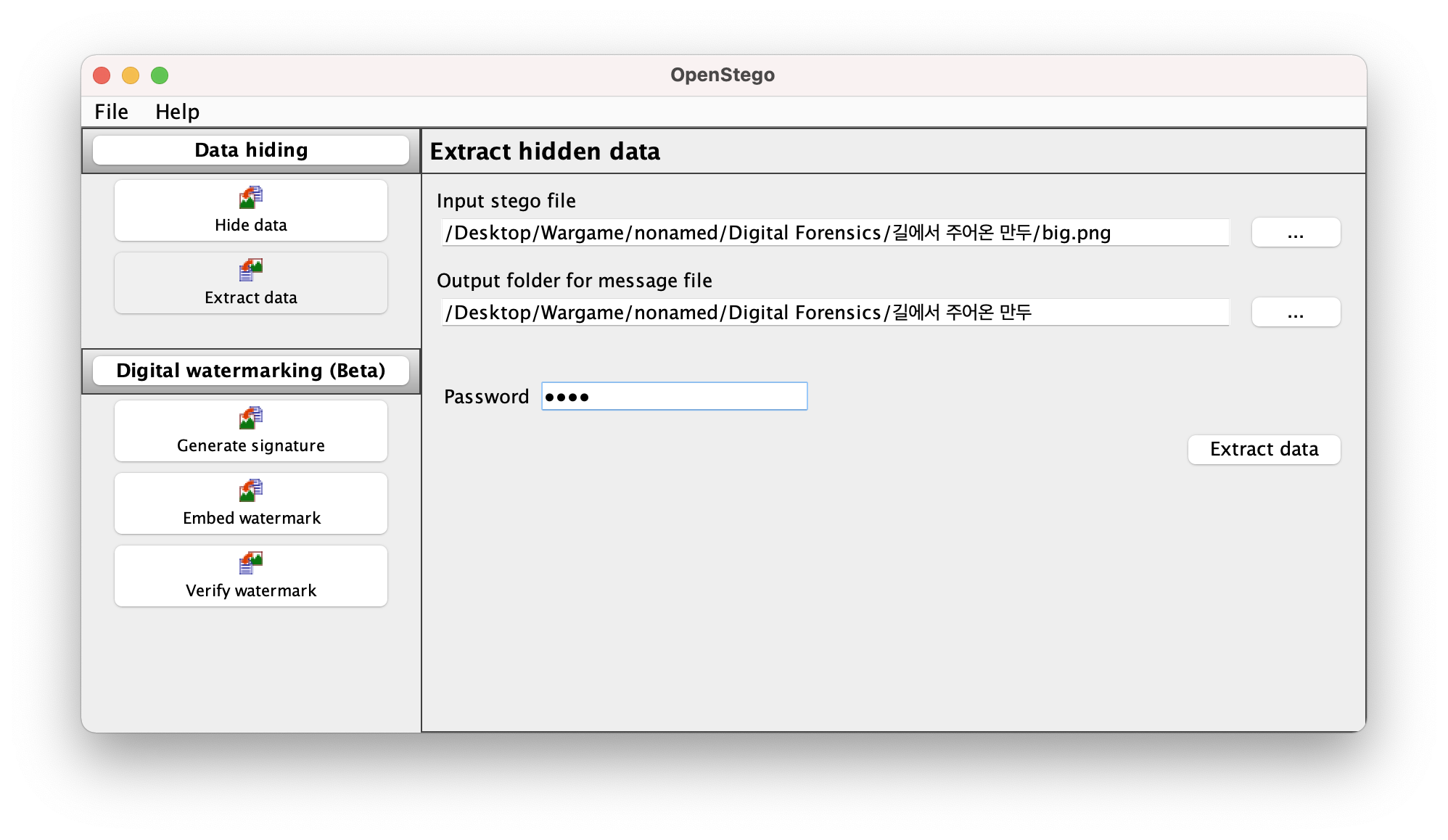

OpenStego 툴을 사용하여 까보도록 하자.

medium.png가 추출된다.

계속 돌려보면 small.png가 추출되고 이후 flag.zip 파일이 나온다.

Flag : NND{Matryoshka_&&_OPENSTEGO!>.<}

'Security > Wargame' 카테고리의 다른 글

| [Forensics] N0Named Wargame 123321123(200p) Write Up (0) | 2022.01.29 |

|---|---|

| [Forensics] N0Named Wargame Left Side B(140p) Write Up (0) | 2022.01.29 |

| [Forensics] N0Named Wargame 어제 뭐 했어?(100p) Write Up (0) | 2022.01.26 |

| [Forensics] N0Named Wargame 누가 진짜일까?(70p) Write Up (0) | 2022.01.26 |

| [Web Hacking] HackCTF Guess me(100p) Write Up (0) | 2022.01.26 |