Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

Tags

- 구현

- Text

- 그리디 알고리즘

- php

- 사칙연산

- MySQL

- Incognito

- cryptography

- wargame

- HackCTF

- Web Hacking

- Forensics

- misc

- N0Named

- Network

- 백준

- 써니나타스

- SuNiNaTas

- Web

- 수학

- xcz.kr

- Python

- 인코그니토

- 문자열

- CTF

- 정렬

- writeup

- C

- Digital Forensics

- Database

Archives

- Today

- Total

보안을 그리다, 훈이

[Forensics] XCZ.KR PROB7_Do you know this file?(150p) Write Up 본문

Security/Wargame

[Forensics] XCZ.KR PROB7_Do you know this file?(150p) Write Up

HooNeee 2022. 2. 10. 20:44

[Forensics] XCZ.KR PROB7_Do you know this file?

문제 파일을 다운로드하니 what.eps라는 이름의 흐릿한 파일이 나타났다.

EPS 파일은 처음 보는터라 검색해보니,

EPS는 Encapsulated PostScript의 약식입니다. Adobe는 1992년에 이 표준 그래픽 파일 형식을 만들어 그림과 이미지를 PostScript 문서에 넣었습니다. 즉, 하나의 파일로 저장되는 포스트 스크립트 프로그램입니다. 또한 그 안에 저해상도 그래픽의 미리보기가 포함되어 있습니다.

이러한 저해상도 미리보기를 통해 내부 스크립트를 편집 할 수 없는 프로그램에서 액세스 할 수 있습니다. 게시자는 이 파일이 여러 운영 체제에서 호환되므로 널리 사용합니다.

라고 한다.

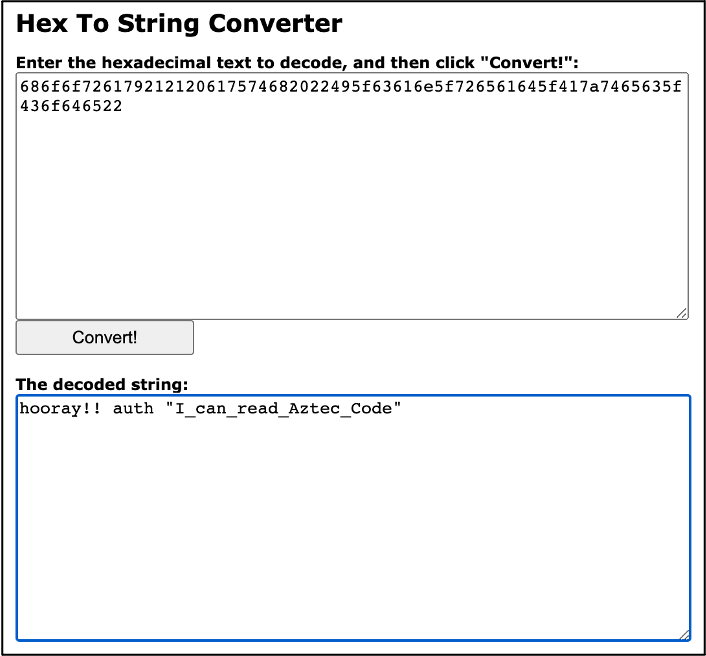

필자는 위 그림과 같이 what.eps 파일의 Hex 값을 열었고,

뒷 부분의 비밀스러운 값을 Binary to String하여 풀었다.

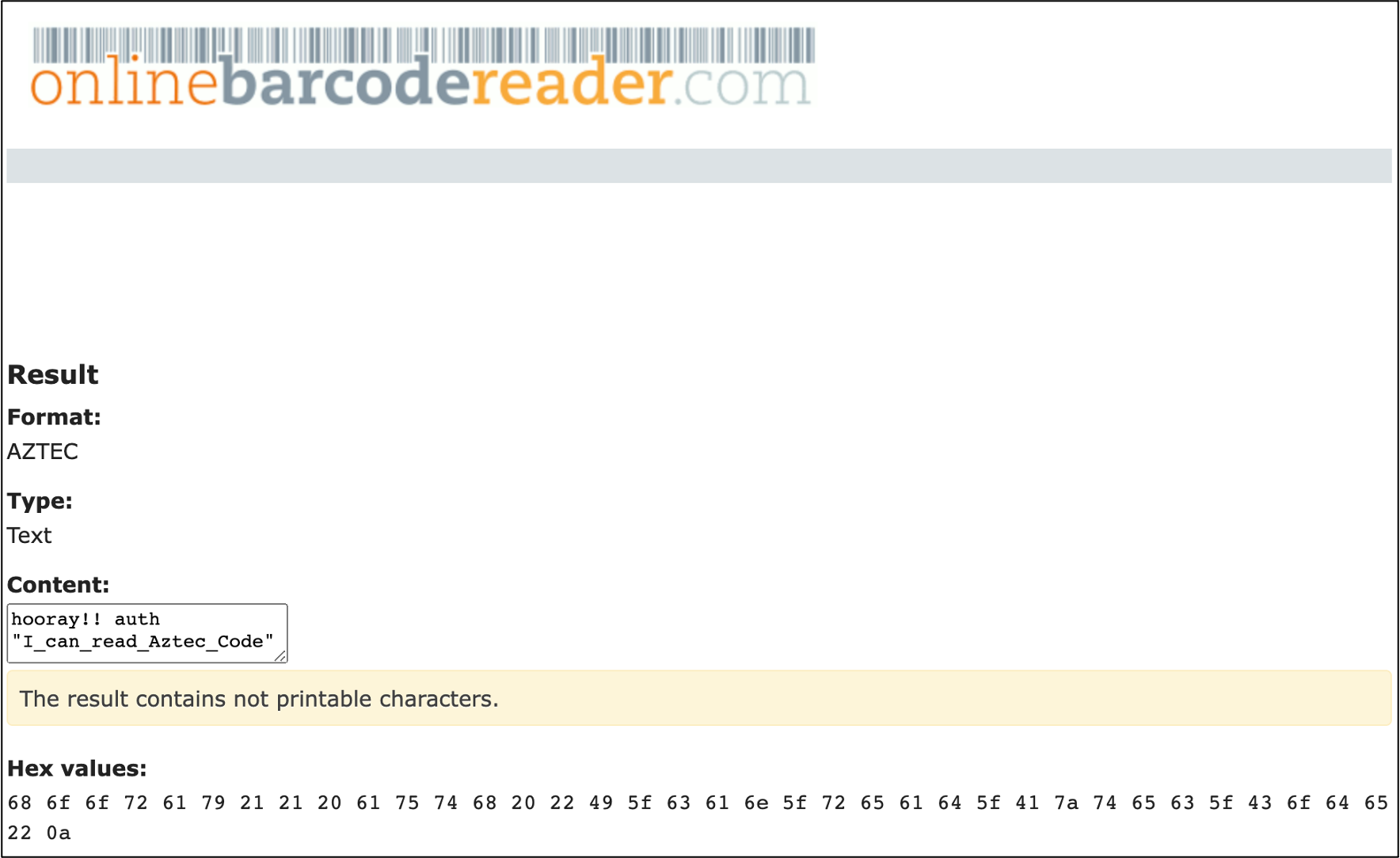

사실 EPS 파일은 저해상도 그래픽의 미리보기 이미지이므로, 선명한 이미지를 추출하기 위해 Online EPS Viewer를 사용하면 된다.

선명한 이미지 파일인 what.png를 받은 후,

위와 같이 Online Barcode Reader에 해당 파일을 올려 플래그를 구하는 방법도 존재한다.

Flag : I_can_read_Aztec_Code

'Security > Wargame' 카테고리의 다른 글

| [Network] XCZ.KR PROB13_Network Recovery!(150p) Write Up (0) | 2022.02.12 |

|---|---|

| [OSINT] XCZ.KR PROB8_Google Is Our Friend.(100) Write Up (0) | 2022.02.11 |

| [Cryptography] XCZ.KR PROB3_I don't speak English.(150p) Write Up (0) | 2022.02.10 |

| [Cryptography] XCZ.KR PROB2_Listen Carefully!(100p) Write Up (0) | 2022.02.10 |

| [Forensics] XCZ.KR PROB1_End Of Image(100p) Write Up (0) | 2022.02.10 |